DELITOS INFORMÁTICOS

En el despacho analizamos todo tipo de delitos informáticos y ciberdelincuenca, consideramos que en la actualidad la diversidad de ataques que se pueden producir son numerosos, a pesar de ello, debemos destacar tres de los más recurrentes que puede afectarnos:

TÉCNICAS DE SUPLANTACIÓN DE IDENTIDAD

Técnica de suplantación de identidad (phishing), especialmente a través de correo electrónico. Es una de las modalidades más comunes entre los ciberdelincuentes para obtener datos personales.

¿QUÉ ES?

Se caracteriza por encubrir la dirección de correo electrónico original del atacante por el de la víctima indirecta, que puede ser un proveedor de servicios, una empresa determinada o un usuario.

CARACTERÍSTICAS

Un tercero se hace pasar por alguien en el que nosotros podemos confiar cambiando la dirección del remitente y el asunto para que parezca real, para obtener un beneficio.

¿QUÉ SUCEDE?

Al hacer clic en los enlaces o documentos que se adjuntan en el correo, se abren archivos que pueden contener malwares, que pueden enviar datos delicados e incluso realizar transferencias de dinero.

PREVENCIÓN

Se debe tener en cuenta (entre otros):

-

- Comprobar el remitente del correo

- No hacer clic en enlaces que nos pidan autenticación

- Consultar si son fuentes oficiales o de confianza

- Bloquear usuarios sospechosos

- No compartir información personal

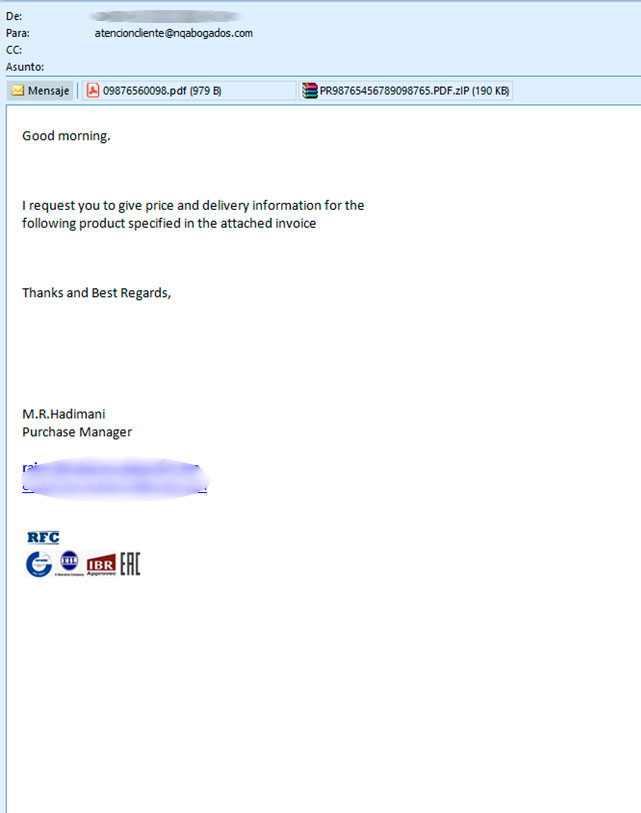

EJEMPLO

¿QUÉ ES?

Se trata de una modalidad de ransomware, que consiste en el secuestro de datos a través de un programa malicioso que cifra los archivos del usuario impidiendo su acceso.

CARACTERÍSTICAS

Se emplea el mail spoofing o a través de vulnerabilidades que se encuentren en el sistema operativo cuando se accede en algún enlace de Internet.

RESCATE

La gran mayoría de veces, para restituir el acceso se solicita a la víctima un rescate.

En general no se recomienda pagar los rescates por varios motivos:

-

- No propiciar la modalidad de ciberdelito

- El pago no garantiza la recuperación de datos.

PROTECCIÓN

Protección:

-

- Hacer un back up periódico (nube y disco externo)

- Utilizar medios de seguridad para proteger el equipo.

EXTERNOS

Externos: son aquellos que se ejecutan desde

fuera de la empresa de forma remota, sin tener conocimiento

propio de la red interior de esta.

Estos ataques duraran días o semanas, dependiendo

de la seguridad propia de la empresa.

INTERNOS INTENCIONADOS

Internos intencionados: se trata

de ataques, que se realizan

con el abuso de confianza de la empresa,

es decir por empleados. Este tipo de ataques no se sabe con certeza

cuando se realizaran. A través de las contraseñas

y usuarios que se tienen como trabajador se

pueden ejecutar determinados programas maliciosos

que produzcan daño a de forma interna.

INTERNOS NO INTENCIONADOS

Internos no intencionados: se trata

de ataques en los que el trabajador sin querer realizar

daño alguno, comete un error por falta de conocimiento

que genera daños a la empresa. Algunos ejemplos

podrían ser la simple introducción de un USB en el ordenador o abrir ciertos archivos de los correos electrónicos.

PREVENCIÓN

Prevención:

-

- Formación de los empleados

- Invertir en seguridad informática

- Monitorización de dispositivos

- Control de permisos a usuarios

- Control del acceso a Internet

ESPIONAJE CIBERNÉTICO

ESPIONAJE CIBERNÉTICO:

acceso no autorizado a información confidencial o secreta, generalmente con fines políticos, económicos o militares. El espionaje cibernético puede ser llevado a cabo por gobiernos, organizaciones o individuos, y puede incluir la infiltración de sistemas, el robo de propiedad intelectual y la intercepción de comunicaciones.

EXTORSIÓN CIBERNÉTICA

EXTORSIÓN CIBERNÉTICA:

los atacantes exigen el pago de dinero o la realización de acciones específicas a cambio de no causar daño, divulgar información confidencial o cometer otros actos perjudiciales. La extorsión cibernética puede tomar muchas formas, incluidos los ataques de ransomware (ya mencionado) y las amenazas de revelar información personal o embarazosa. También puede incluir DDoS, ataques de denegación de servicio distribuido, que consisten en la sobrecarga de un sitio web o servidor con una gran cantidad de tráfico de Internet, lo que provoca que el sitio web o el servidor se caiga.

ROBO DE PROPIEDAD INTELECTUAL

ROBO DE PROPIEDAD INTELECTUAL:

los atacantes obtienen acceso no autorizado a información protegida por derechos de propiedad intelectual, como patentes, marcas registradas, derechos de autor o secretos comerciales. El robo de propiedad intelectual puede resultar en la pérdida de ventajas competitivas, la disminución de ingresos y la erosión de la reputación de la empresa afectada. Los atacantes pueden utilizar esta información para su propio beneficio, vendiéndola a competidores o explotándola de otras maneras.

DIVULGACIÓN DE INFORMACIÓN/ ACTIVOS SECRETOS

DIVULGACIÓN DE INFORMACIÓN/

ACTIVOS SECRETOS:

implica la exposición o compartición no autorizada de información o activos considerados secretos o altamente confidenciales. La divulgación de información/activos secretos puede tener graves consecuencias, como poner en peligro la seguridad nacional, dañar las relaciones entre empresas o gobiernos, o causar daños económicos a individuos y organizaciones.

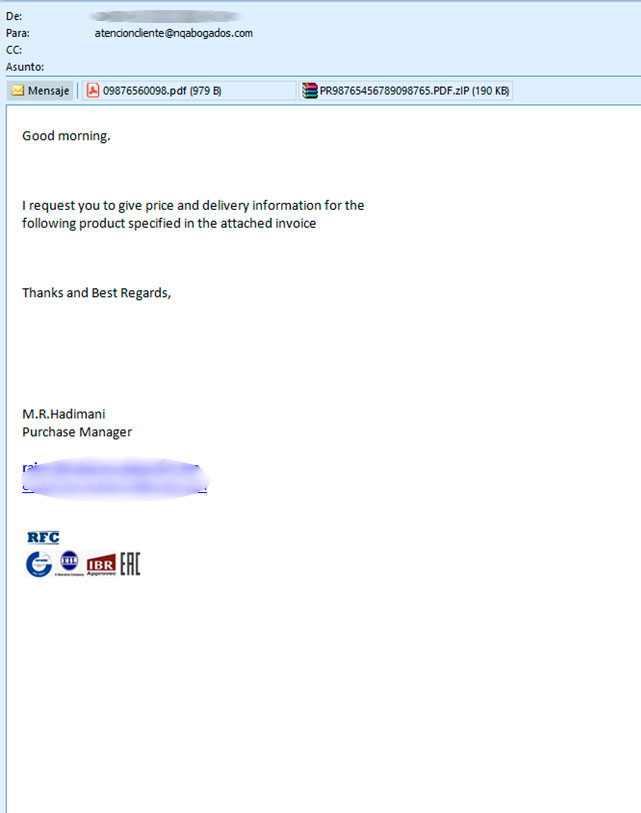

EMAIL SPOOFING

Técnica de suplantación de identidad (phishing),

especialmente a través de correo electrónico.

Es una de las modalidades más comunes entres

los ciberdelincuentes para obtener datos personales.

Técnica de suplantación de identidad (phishing),

especialmente a través de correo electrónico.

Es una de las modalidades más comunes entres

los ciberdelincuentes para obtener datos personales.

Se caracteriza por encubrir la

dirección de correo electrónico original

del atacante por el de la víctima indirecta,

que puede ser un proveedor de servicios,

una empresa determinada o un usuario.

Se caracteriza por encubrir la

dirección de correo electrónico original

del atacante por el de la víctima indirecta,

que puede ser un proveedor de servicios,

una empresa determinada o un usuario.

Un tercero se hace pasar por alguien

en el que nosotros podemos confiar cambiando

la dirección del remitente y el asunto para que

parezca real, para obtener un beneficio.

Un tercero se hace pasar por alguien

en el que nosotros podemos confiar cambiando

la dirección del remitente y el asunto para que

parezca real, para obtener un beneficio.

Al hacer clic en los enlaces o documentos

que se adjuntan en el correo, se abren

archivos que pueden contener malwares,

que pueden enviar datos delicados e incluso

realizar transferencias de dinero.

Al hacer clic en los enlaces o documentos

que se adjuntan en el correo, se abren

archivos que pueden contener malwares,

que pueden enviar datos delicados e incluso

realizar transferencias de dinero.

Se debe tener en cuenta (entre otros):

- Comprobar el remitente del correo

- No hacer clic en enlaces que nos pidan autenticación

- Consultar si son fuentes oficiales o de confianza

- Bloquear usuarios sospechosos

- No compartir información personal

Se debe tener en cuenta (entre otros):

- Comprobar el remitente del correo

- No hacer clic en enlaces que nos pidan autenticación

- Consultar si son fuentes oficiales o de confianza

- Bloquear usuarios sospechosos

- No compartir información personal

Técnica de suplantación de identidad (phishing),

especialmente a través de correo electrónico.

Es una de las modalidades más comunes entres

los ciberdelincuentes para obtener datos personales.

Se caracteriza por encubrir la

dirección de correo electrónico original

del atacante por el de la víctima indirecta,

que puede ser un proveedor de servicios,

una empresa determinada o un usuario.

Un tercero se hace pasar por alguien

en el que nosotros podemos confiar cambiando

la dirección del remitente y el asunto para que

parezca real, para obtener un beneficio.

Al hacer clic en los enlaces o documentos

que se adjuntan en el correo, se abren

archivos que pueden contener malwares,

que pueden enviar datos delicados e incluso

realizar transferencias de dinero.

Se debe tener en cuenta (entre otros):

- Comprobar el remitente del correo

- No hacer clic en enlaces que nos pidan autenticación

- Consultar si son fuentes oficiales o de confianza

- Bloquear usuarios sospechosos

- No compartir información personal

This is Modal Title

Enter content here. Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo. Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo.

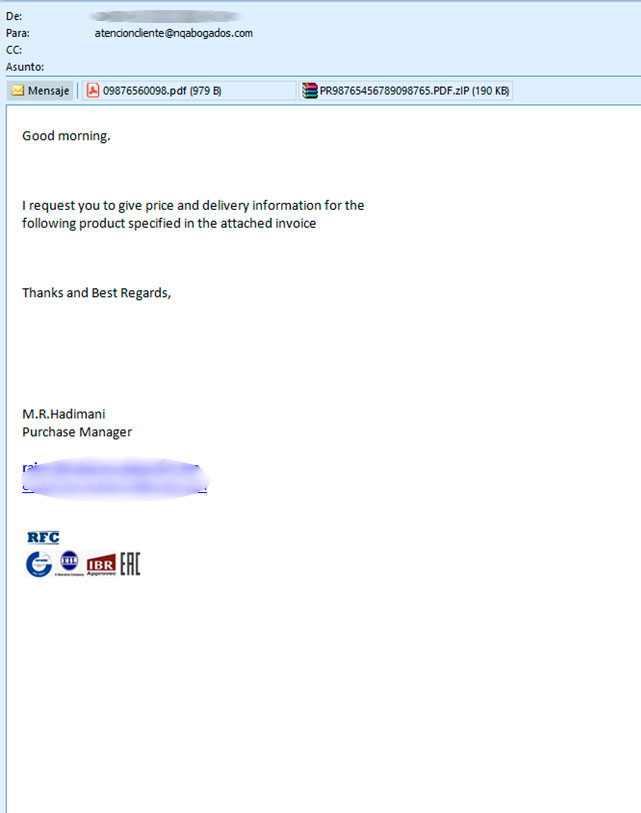

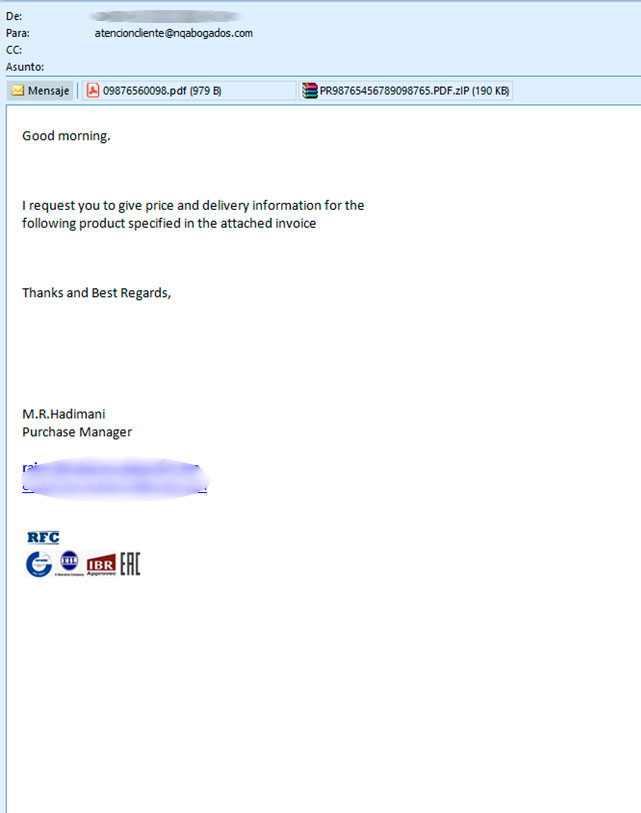

EMAIL SPOOFING

Técnica de suplantación de identidad (phishing),

especialmente a través de correo electrónico.

Es una de las modalidades más comunes entres

los ciberdelincuentes para obtener datos personales.

Técnica de suplantación de identidad (phishing),

especialmente a través de correo electrónico.

Es una de las modalidades más comunes entres

los ciberdelincuentes para obtener datos personales.

Se caracteriza por encubrir la

dirección de correo electrónico original

del atacante por el de la víctima indirecta,

que puede ser un proveedor de servicios,

una empresa determinada o un usuario.

Se caracteriza por encubrir la

dirección de correo electrónico original

del atacante por el de la víctima indirecta,

que puede ser un proveedor de servicios,

una empresa determinada o un usuario.

Un tercero se hace pasar por alguien

en el que nosotros podemos confiar cambiando

la dirección del remitente y el asunto para que

parezca real, para obtener un beneficio.

Un tercero se hace pasar por alguien

en el que nosotros podemos confiar cambiando

la dirección del remitente y el asunto para que

parezca real, para obtener un beneficio.

Al hacer clic en los enlaces o documentos

que se adjuntan en el correo, se abren

archivos que pueden contener malwares,

que pueden enviar datos delicados e incluso

realizar transferencias de dinero.

Al hacer clic en los enlaces o documentos

que se adjuntan en el correo, se abren

archivos que pueden contener malwares,

que pueden enviar datos delicados e incluso

realizar transferencias de dinero.

Se debe tener en cuenta (entre otros):

- Comprobar el remitente del correo

- No hacer clic en enlaces que nos pidan autenticación

- Consultar si son fuentes oficiales o de confianza

- Bloquear usuarios sospechosos

- No compartir información personal

Se debe tener en cuenta (entre otros):

- Comprobar el remitente del correo

- No hacer clic en enlaces que nos pidan autenticación

- Consultar si son fuentes oficiales o de confianza

- Bloquear usuarios sospechosos

- No compartir información personal

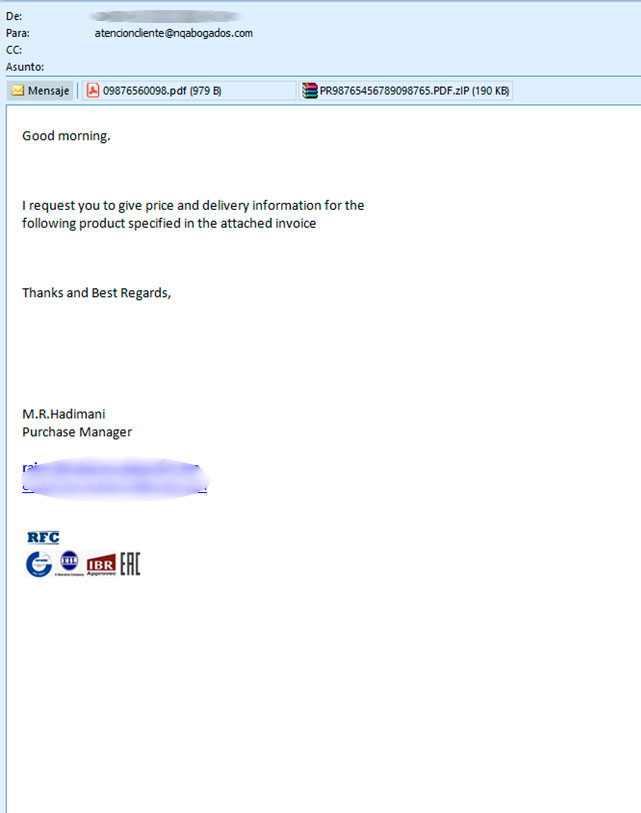

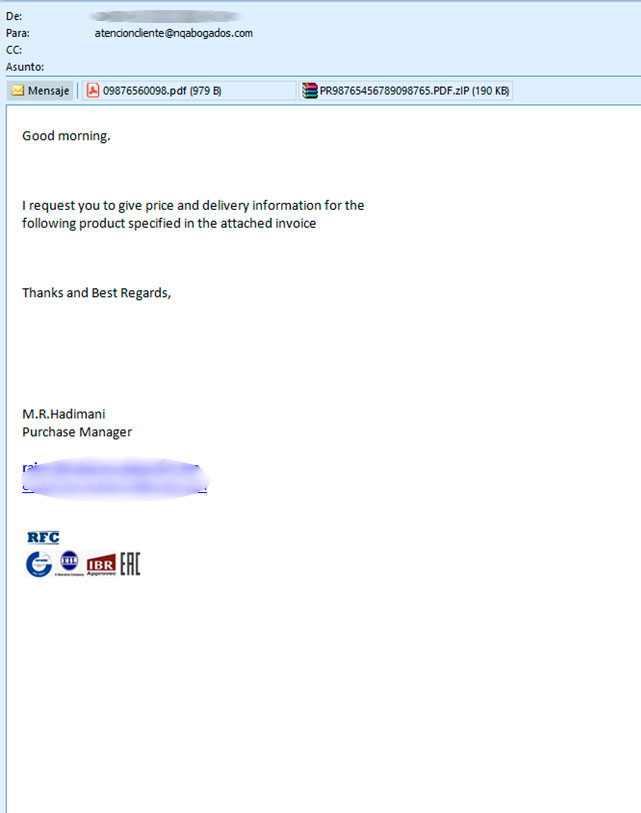

Técnica de suplantación de identidad (phishing),

especialmente a través de correo electrónico.

Es una de las modalidades más comunes entres

los ciberdelincuentes para obtener datos personales.

Se caracteriza por encubrir la

dirección de correo electrónico original

del atacante por el de la víctima indirecta,

que puede ser un proveedor de servicios,

una empresa determinada o un usuario.

Un tercero se hace pasar por alguien

en el que nosotros podemos confiar cambiando

la dirección del remitente y el asunto para que

parezca real, para obtener un beneficio.

Al hacer clic en los enlaces o documentos

que se adjuntan en el correo, se abren

archivos que pueden contener malwares,

que pueden enviar datos delicados e incluso

realizar transferencias de dinero.

Se debe tener en cuenta (entre otros):

- Comprobar el remitente del correo

- No hacer clic en enlaces que nos pidan autenticación

- Consultar si son fuentes oficiales o de confianza

- Bloquear usuarios sospechosos

- No compartir información personal

GLOSARIO DE DELITOS INFORMÁTICOS

Con el presente glosario se quiere dar significado alguno de los términos empleados en el mundo de la ciberdelincuencia.

RESPONSABILIDAD CORPORATIVA ANTE UN CIBERATAQUE: GUÍA LEGAL DEFINITIVA PARA PROTEGER TU EMPRESA

En el complejo ecosistema digital actual, los ciberataques se han convertido en un hecho habitual y recurrente para las empresas. La pregunta ya no es …

SPOOFING O SUPLANTACIÓN DE IDENTIDAD: UNA AMENAZA CIBERNÉTICA EN AUGE

En la era digital, las interacciones online se han convertido en un pilar fundamental de la vida cotidiana y de las operaciones empresariales. Desde transacciones …

¿EN QUÉ SE DIFERENCIAN EL SPOOFING Y EL PHISHING?

El spoofing y el phishing son dos técnicas que utilizan los ciberdelincuentes que para obtener un conjunto de datos de los usuarios que permitan conseguir …

CASOS EMBLEMÁTICOS DE CIBERDELITOS EN ESPAÑA: LECCIONES APRENDIDAS

En un mundo cada vez más digitalizado, las empresas españolas se enfrentan a una creciente amenaza: los ciberdelitos. Desde el ransomware hasta el phishing, las …

DELITOS INFORMÁTICOS EN LAS EMPRESAS ESPAÑOLAS Y CÓMO PROTEGERSE

El auge de la transformación digital ha traído consigo innumerables oportunidades para las empresas, pero también ha incrementado las amenazas cibernéticas. En España, las organizaciones …

Contacto

C/Balmes 32 Principal 2ª, 08007, Barcelona.