OTROS DELITOS INFORMÁTICOS

En el despacho analizamos todo tipo de delitos informáticos y ciberdelincuenca, consideramos que en la actualidad la diversidad de ataques que se pueden producir son numerosos, a pesar de ello, debemos destacar tres de los más recurrentes que puede afectarnos:

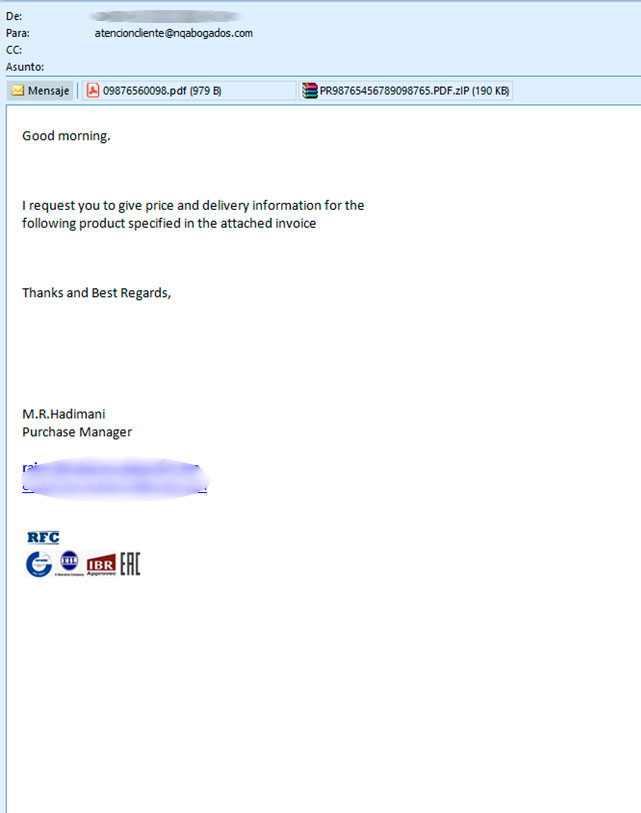

EMAIL SPOOFING

Técnica de suplantación de identidad (phishing),

especialmente a través de correo electrónico.

Es una de las modalidades más comunes entres

los ciberdelincuentes para obtener datos personales.

Técnica de suplantación de identidad (phishing),

especialmente a través de correo electrónico.

Es una de las modalidades más comunes entres

los ciberdelincuentes para obtener datos personales.

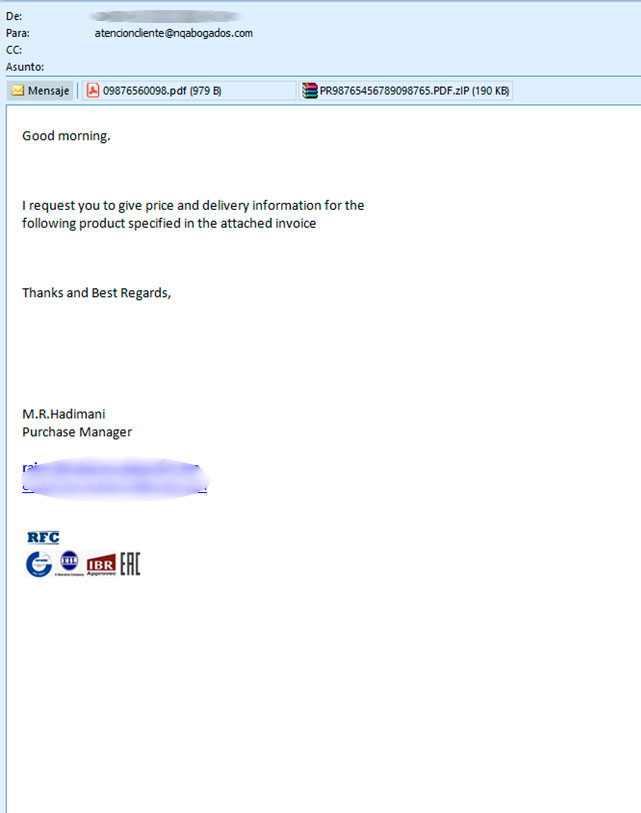

Se caracteriza por encubrir la

dirección de correo electrónico original

del atacante por el de la víctima indirecta,

que puede ser un proveedor de servicios,

una empresa determinada o un usuario.

Se caracteriza por encubrir la

dirección de correo electrónico original

del atacante por el de la víctima indirecta,

que puede ser un proveedor de servicios,

una empresa determinada o un usuario.

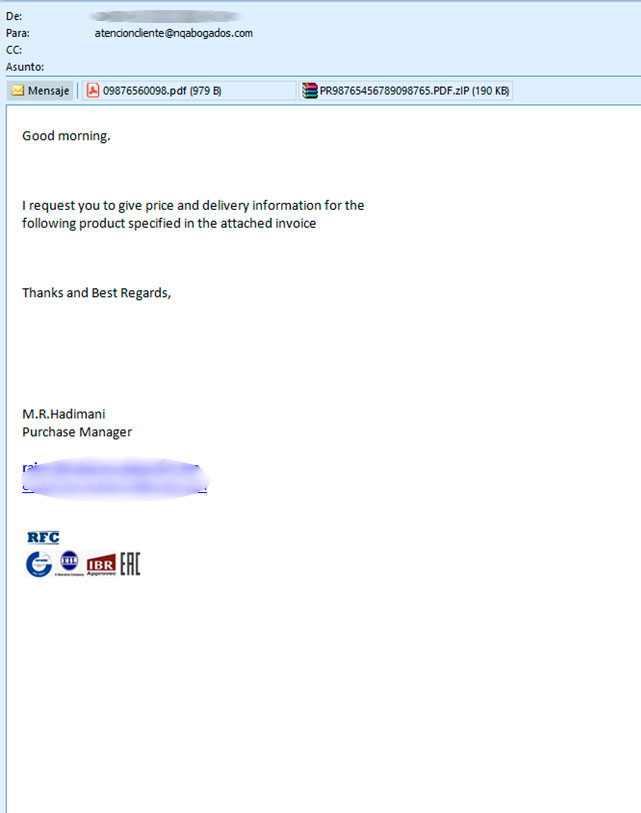

Un tercero se hace pasar por alguien

en el que nosotros podemos confiar cambiando

la dirección del remitente y el asunto para que

parezca real, para obtener un beneficio.

Un tercero se hace pasar por alguien

en el que nosotros podemos confiar cambiando

la dirección del remitente y el asunto para que

parezca real, para obtener un beneficio.

Al hacer clic en los enlaces o documentos

que se adjuntan en el correo, se abren

archivos que pueden contener malwares,

que pueden enviar datos delicados e incluso

realizar transferencias de dinero.

Al hacer clic en los enlaces o documentos

que se adjuntan en el correo, se abren

archivos que pueden contener malwares,

que pueden enviar datos delicados e incluso

realizar transferencias de dinero.

Se debe tener en cuenta (entre otros):

- Comprobar el remitente del correo

- No hacer clic en enlaces que nos pidan autenticación

- Consultar si son fuentes oficiales o de confianza

- Bloquear usuarios sospechosos

- No compartir información personal

Se debe tener en cuenta (entre otros):

- Comprobar el remitente del correo

- No hacer clic en enlaces que nos pidan autenticación

- Consultar si son fuentes oficiales o de confianza

- Bloquear usuarios sospechosos

- No compartir información personal

Técnica de suplantación de identidad (phishing),

especialmente a través de correo electrónico.

Es una de las modalidades más comunes entres

los ciberdelincuentes para obtener datos personales.

Se caracteriza por encubrir la

dirección de correo electrónico original

del atacante por el de la víctima indirecta,

que puede ser un proveedor de servicios,

una empresa determinada o un usuario.

Un tercero se hace pasar por alguien

en el que nosotros podemos confiar cambiando

la dirección del remitente y el asunto para que

parezca real, para obtener un beneficio.

Al hacer clic en los enlaces o documentos

que se adjuntan en el correo, se abren

archivos que pueden contener malwares,

que pueden enviar datos delicados e incluso

realizar transferencias de dinero.

Se debe tener en cuenta (entre otros):

- Comprobar el remitente del correo

- No hacer clic en enlaces que nos pidan autenticación

- Consultar si son fuentes oficiales o de confianza

- Bloquear usuarios sospechosos

- No compartir información personal

This is Modal Title

Enter content here. Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo. Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo.

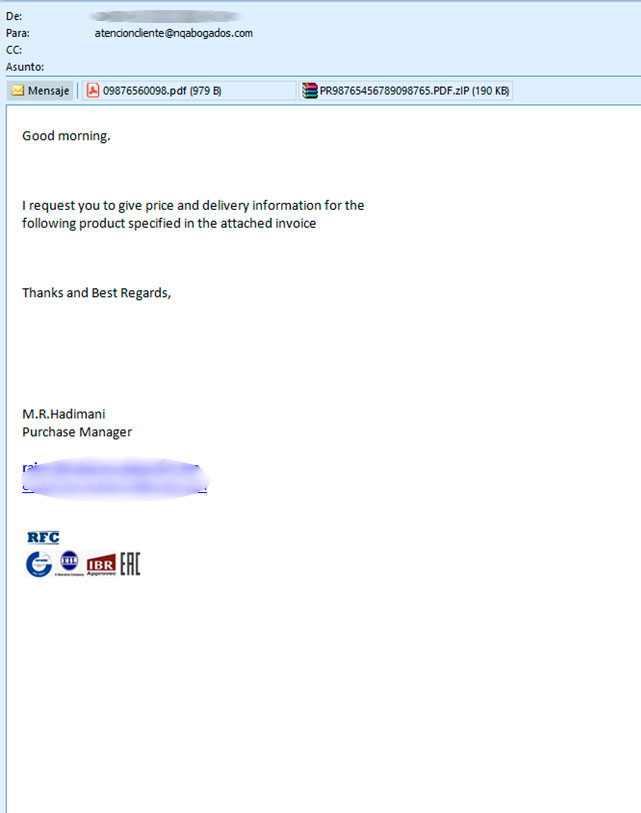

EMAIL SPOOFING

Técnica de suplantación de identidad (phishing),

especialmente a través de correo electrónico.

Es una de las modalidades más comunes entres

los ciberdelincuentes para obtener datos personales.

Técnica de suplantación de identidad (phishing),

especialmente a través de correo electrónico.

Es una de las modalidades más comunes entres

los ciberdelincuentes para obtener datos personales.

Se caracteriza por encubrir la

dirección de correo electrónico original

del atacante por el de la víctima indirecta,

que puede ser un proveedor de servicios,

una empresa determinada o un usuario.

Se caracteriza por encubrir la

dirección de correo electrónico original

del atacante por el de la víctima indirecta,

que puede ser un proveedor de servicios,

una empresa determinada o un usuario.

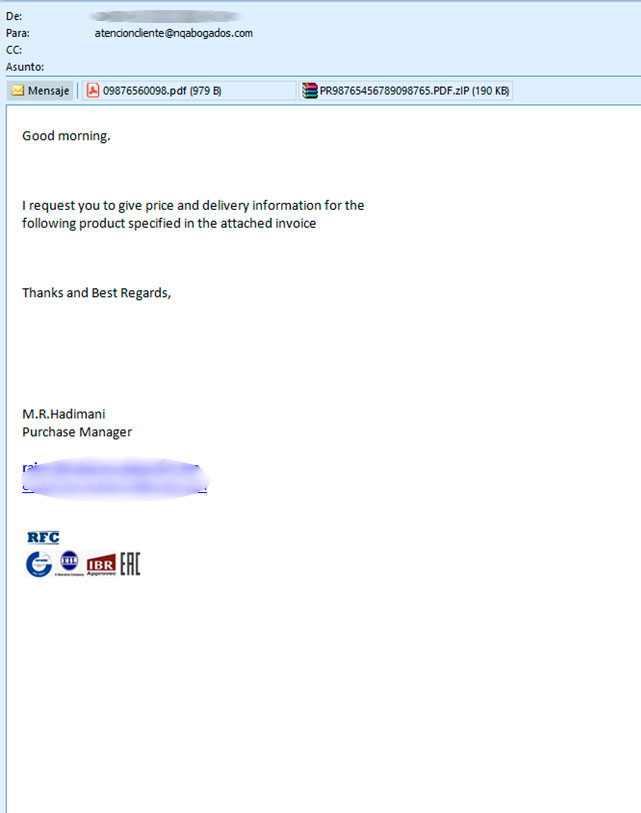

Un tercero se hace pasar por alguien

en el que nosotros podemos confiar cambiando

la dirección del remitente y el asunto para que

parezca real, para obtener un beneficio.

Un tercero se hace pasar por alguien

en el que nosotros podemos confiar cambiando

la dirección del remitente y el asunto para que

parezca real, para obtener un beneficio.

Al hacer clic en los enlaces o documentos

que se adjuntan en el correo, se abren

archivos que pueden contener malwares,

que pueden enviar datos delicados e incluso

realizar transferencias de dinero.

Al hacer clic en los enlaces o documentos

que se adjuntan en el correo, se abren

archivos que pueden contener malwares,

que pueden enviar datos delicados e incluso

realizar transferencias de dinero.

Se debe tener en cuenta (entre otros):

- Comprobar el remitente del correo

- No hacer clic en enlaces que nos pidan autenticación

- Consultar si son fuentes oficiales o de confianza

- Bloquear usuarios sospechosos

- No compartir información personal

Se debe tener en cuenta (entre otros):

- Comprobar el remitente del correo

- No hacer clic en enlaces que nos pidan autenticación

- Consultar si son fuentes oficiales o de confianza

- Bloquear usuarios sospechosos

- No compartir información personal

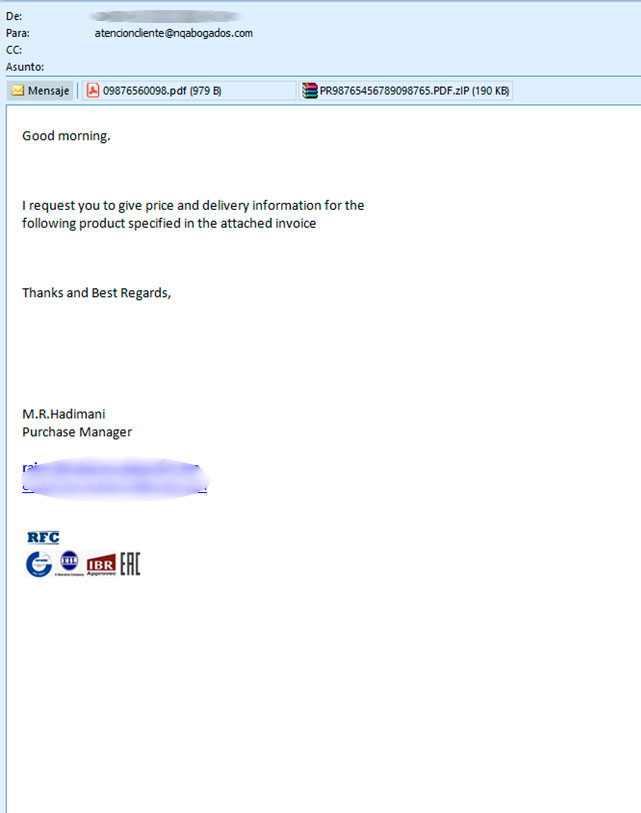

Técnica de suplantación de identidad (phishing),

especialmente a través de correo electrónico.

Es una de las modalidades más comunes entres

los ciberdelincuentes para obtener datos personales.

Se caracteriza por encubrir la

dirección de correo electrónico original

del atacante por el de la víctima indirecta,

que puede ser un proveedor de servicios,

una empresa determinada o un usuario.

Un tercero se hace pasar por alguien

en el que nosotros podemos confiar cambiando

la dirección del remitente y el asunto para que

parezca real, para obtener un beneficio.

Al hacer clic en los enlaces o documentos

que se adjuntan en el correo, se abren

archivos que pueden contener malwares,

que pueden enviar datos delicados e incluso

realizar transferencias de dinero.

Se debe tener en cuenta (entre otros):

- Comprobar el remitente del correo

- No hacer clic en enlaces que nos pidan autenticación

- Consultar si son fuentes oficiales o de confianza

- Bloquear usuarios sospechosos

- No compartir información personal

GLOSARIO DE DELITOS INFORMÁTICOS

Con el presente glosario se quiere dar significado alguno de los términos empleados en el mundo de la ciberdelincuencia.

RESPONSABILIDAD CORPORATIVA ANTE UN CIBERATAQUE: GUÍA LEGAL DEFINITIVA PARA PROTEGER TU EMPRESA

En el complejo ecosistema digital actual, los ciberataques se han convertido en un hecho habitual y recurrente para las empresas. La pregunta ya no es …

SPOOFING O SUPLANTACIÓN DE IDENTIDAD: UNA AMENAZA CIBERNÉTICA EN AUGE

En la era digital, las interacciones online se han convertido en un pilar fundamental de la vida cotidiana y de las operaciones empresariales. Desde transacciones …

¿EN QUÉ SE DIFERENCIAN EL SPOOFING Y EL PHISHING?

El spoofing y el phishing son dos técnicas que utilizan los ciberdelincuentes que para obtener un conjunto de datos de los usuarios que permitan conseguir …

CASOS EMBLEMÁTICOS DE CIBERDELITOS EN ESPAÑA: LECCIONES APRENDIDAS

En un mundo cada vez más digitalizado, las empresas españolas se enfrentan a una creciente amenaza: los ciberdelitos. Desde el ransomware hasta el phishing, las …

DELITOS INFORMÁTICOS EN LAS EMPRESAS ESPAÑOLAS Y CÓMO PROTEGERSE

El auge de la transformación digital ha traído consigo innumerables oportunidades para las empresas, pero también ha incrementado las amenazas cibernéticas. En España, las organizaciones …

Contacto

C/Balmes 32 Principal 2ª, 08007, Barcelona.